Chi ha un blog anche poco più che amatoriale è soggetto ad attacchi, che generano non pochi problemi. In molti si chiedono “a che scopo”, non avendo chissà che dati sensibili, e spesso ritenendo che si tratti di un attacco “personale” dovuto al contenuto pubblicato.

Qualche volta lo è. Spesso no.

Sorge quindi spontanea la domanda su che cosa ci facciano con un sito hackerato coloro che lo attaccano.

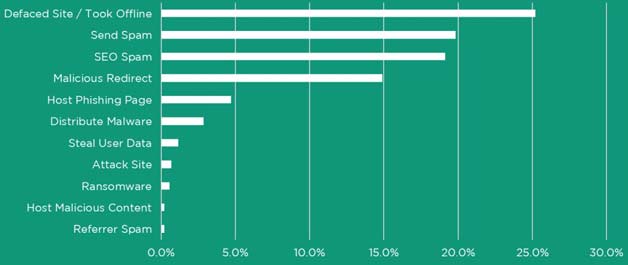

Wordfence ha diffuso di recente una statistica dei più diffusi utilizzi “post-attacco”

Inviare spam

L’attaccante riceve due vantaggi enormi. In primo luogo utilizza le risorse del vostro sito gratuitamente. n secondo luogo, fino a quando non rovina la vostra webreputation, le loro e-mail risultano consegnate da un sito pulito e con un IP non listato come spammer.

SEO Spam

Ci sono molti modi per usare un sito hackerato per migliorare il loro posizionamento sui motori di ricerca. Il primo è quello di ospitare semplicemente pagine nel nuovo sito, guadagnando webreputation e link-back.

Il secondo è quello di seminare collegamenti in tutto il sito: un attaccante che compromette un gran numero di siti è in grado di far apparire un contenuto e un link particolarmente rilevante.

Con questo sistema, complessivamente, gli aggressori sono in grado di deviare il traffico da siti legittimi verso il proprio, spesso assolutamente sconosciuto e inconsistente.

Redirect Dannoso

I Redirect sono un modo incredibilmente efficace per incanalare il traffico verso siti Web dannosi. L’utente ignaro non deve cliccare su un collegamento ipertestuale o pubblicità, viene convogliato direttamente.

A volte l’attaccante avrà un approccio molto aggressivo, reindirizzando tutto il traffico verso uno o più siti. Ma in molti casi gli aggressori usano sistemi meno invadenti, rendirizzando solo alcuni link, o gli accessi da alcuni sistemi, in maniera da essere coperti con maggiore difficoltà.

Host Phishing

Un Redirect specifico è quello a pagine di phishing, ovvero pagine che cercano di ingannare il visitatore come si trattasse di una banca, di un social network o di un rivenditore noto per ottenere dai personali, quali credenziali, mail, password, numeri di carte di credito. Si stima che lo 0,05% dei visitatori “cada nella trappola”, e parlando di milioni di utenti i calcoli sono presto fatti.

Distribuire malware

Una volta compromesso il sito, gli aggressori possono installare malware che a sua volta consente di installare malware sul computer del visitatore, spesso a sua insaputa.

Se Google rileva ciò che sta accadendo contrassegnerà il vostro sito tramite il lsuo programma di navigazione sicura . Questo farà sì che il traffico SEO e da motori di ricerca calerà sensibilmente. Oltre al fatto che oltre 1 miliardo di navigatorie viene fisicamente bloccato quando cerca di raggiungere il sito, con un impatto sulla webreputation notevole, e spesso duraturo.

Sito come base di attacco

In alcuni casi, un attaccante deciderà di utilizzare il server web attaccato e compromesso come piattaforma per lanciare attacchi su altri siti web.

Oltre a sfruttare gratuitamente le risorse del sito attaccato, l’attaccante mantiene un certo grado di anonimato, sfrutta la buona reputazione del sito compromesso, e riesce in alcuni obiettivi proprio perché gli utenti “si fidano” del sito di origine.