La notizia ha fatto scalpore all’inizio, poi sembra quasi passata nel dimenticatoio, anche perché non ha variato gli esiti elettorali. E quindi in pochi si sono presi la briga di approfondire.

Ma davvero la Russia – come nazione, come sistema, come insieme di interessi – ha condizionato il voto americano di novembre scorso?

A leggere – e a fidarsi – di tanto di fascicolo pubblico dell’FBI sembrava di si.

Del resto quando a scendere in campo è direttamente il capo del Department of Homeland Security (DHS) che realizza un report apparentemente dettagliato con l’Office of the Director of National Intelligence (DNI) anche i giornalisti di maggiore esperienza, ed anche di fronte a varie incongruenze, gli danno credito.

Se ci sono dubbi la risposta è “loro sapranno cose che noi non sappiamo” e che “non divulgano per ragioni di sicurezza nazionale”.

E invece a leggere il rapporto non vi è alcuna risposta alle molte domande che ci si sarebbe dovuti porre. Hanno compiuto un attacco: come, quando, chi, per fare cosa? Nessuno lo sa. Quali erano i bersagli? Non è dato sapere. Quale scopo concreto? Lo si ignora.

Eppure “l’operazione” avrebbe anche un nome “Grizzly Steppe” (l’orso grizzly della steppa).

La notizia non è – né dovrebbe essere “per addetti al settore”.

Se c’è un modo di penetrare il sistema elettorale, piuttosto che di condizionare il voto, o entrare in un sistema strategico nazionale.

Peggio ancora se una potenza nucleare minaccia l’equilibrio interno e la sicurezza di un’altra potenza nucleare dovrebbe essere qualcosa su cui fare domande, su cui interrogarsi, su cui non accontentarsi del “loro sapranno…”

E invece, forse un po’ giocando proprio sul fatto che i complotti – specie se internazionali – sono credibili per le masse “in sé”, che alle volte la realtà diventa vera per il solo fatto di raccontarla – del resto, vuoi che al DHS e al DNI non ne sappiano più di noi di queste cose? – ed anche lucrando sulla estrema tecnicità ed ampia ignoranza digitale, la notizia – che sarebbe gravissima – è passata nel dimenticatoio. E molti – senza sapere come e perché ciò sia avvenuto – sono però certi che ciò sia accaduto per davvero.

“La comunità dell’intelligence statunitense (USIC) è certa che il governo russo ha diretto gli ultimi attacchi che hanno compromesso e-mail di persone e istituzioni degli Stati Uniti, ed anche di organizzazioni politiche degli Stati Uniti. Le recenti rivelazioni di presunte e-mail compromesse su siti come DCLeaks.com e Wikileaks e da parte del “personaggio online” Guccifer 2.0 sono coerenti con i metodi e le motivazioni di sforzi russi diretti.”

Volendo però approfondire, prendendo ad esempio il Malware richiamato nella relazione della sicurezza americana, si tratta di una versione vecchia di un codice denominato PAS (versione 3.1.0) che altro non fa che “uploadarsi” su un sito (generalmente WordPress) per acquisirne credenziali e dati.

Ma è talmente semplice, diffuso e comune che ha addirittura “pagine di assistenza online” – ed attualmente è alla versione 4.1.1.

Il malware – diffuso da anni – è di origine Ucraina (e non russa).

Ci si aspetterebbe da agenti russi che quantomeno realizzino da sé un software così “semplice”, semmai non mettendo proprio la propria firma e paese. Ma se proprio devono almeno ci si aspetterebbe che usino l’ultima versione!

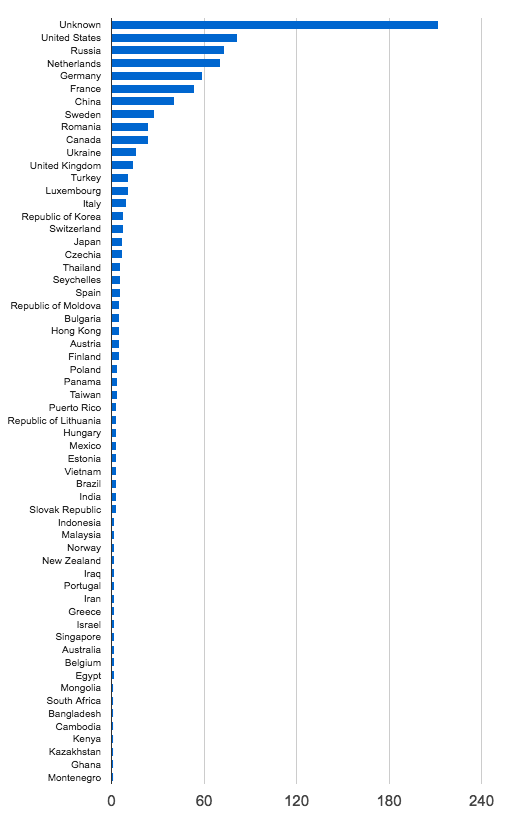

Il DHS poi ha fornito 876 IP di “indirizzi compromessi e da cui sarebbe partito l’attacco”.

La loro localizzazione è così distribuita.

Vedi foto

e la loro sorgente indica che si tratta prevalentemente di webcompany che offrono servizi hosting a basso costo – il che significa che ospitano anche siti in WordPress amatoriali, quindi di persone non esattamente professioniste del mondo del web, il che si traduce anche nella semplicità con cui molti siti sono stati hackerati.

Da un’analisi incrociata poi risulta che quegli stessi IP sono stati la sorgente di oltre 14 milioni di attacchi nei due mesi precedenti e sostanzialmente nei due mesi successivi.

Il che si traduce nel fatto che parliamo di siti e server già compromessi e che probabilmente non hanno nulla a che vedere con un’azione “statale” di un governo nazionale, ma semplicemente rientriamo nella normalità della “vita del web”.

Dove i siti – soprattutto i CMS Cordpress, che sono quelli più comunemente usati, soprattutto in ambienti meno esperti – vengono spesso forzati per prendere dati o per essere a loro volta “luogo di infezione e trasmissione di malware”.

E anche di questo – di cosa ci fanno con i siti compromessi – abbiamo già avuto modo di parlare.

Grizzly Steppe, che fine hanno fatto gli hacker russi delle elezioni USA?