Il caso Mossack Fonseca ha riportato sotto i riflettori molti temi, oltre alla opacità finanziaria del mondo globale, con la facilità con cui è possibile “trasferire e nascondere” anche ingenti capitali.

Il primo tema è quello dei wistleblower, le cd. “gole profonde”, generalmente persone “interne” ad un’azienda o istituzione, che per ragioni di coscienza rivelano “all’esterno” atti illeciti o pratiche illegali dell’organizzazione in cui lavorano.

In questo caso siamo ben lontani da Snowden, che rivelò le pratiche di intercettazione illegale da parte di società private per conto di Cia e Nsa, o da Manning, condannato a 35 anni di carcere per aver reso noti video e documenti sui casi di “danni collaterali”, ovvero l’uccisione di civili disarmati e innocenti da parte di militari americani in Iraq.

Il secondo tema riguarda la sicurezza informatica, ed il modo con cui effettivamente questi documenti sono stati prima sottratti e poi “resi pubblici”.

Mossack Fonseca sul suo sito dichiara di essere “il primo fornitore globale (di servizi legali) ad offrire un portale online di tecnologia avanzata per i suoi clienti, permettendo l’amministrazione quotidiana delle proprie società in tempo reale, da qualsiasi città nel mondo.”

A quanto pare questa tecnologia non è poi così avanzata.

Lungi dall’avere server dedicati, separati, in sicurezza, con una adeguata crittografia, i clienti potevano accedere al backoffice semplicemente “autenticandosi con il proprio profilo social”.

Il sito “di avanzata tecnologia” è sviluppato per metà in Drupal e per metà in WordPress.

E sempre per la “levata tecnologia” aveva sullo stesso server sia il sito, sia il database, sia i documenti, sia i server di posta elettronica, e relative credenziali.

A rivelare come probabilmente un hacker esterno – e quindi non una “gola profonda interna” – abbia penetrato il sito e “prelevato” i documenti (4,8 milioni di mail, 3 milioni di dati dal database, 2,1 milioni di pdf e 1,1 milioni di immagini e 320mila documenti testuali) è stato WordFence, azienda americana specializzata in sicurezza di siti Worpress e blog.

In un video e numerosi screenshot a poche ore di distanza dalla rivelazione di quella che è stata definita “la più grande violazione e consegna di dati ai giornalisti nella storia, per un peso di 2,6 terabyte e 11,5 milioni di documenti” WordFence ha spiegato sia come è stato probabilmente effettuato l’accesso, sia alcuni dei problemi di sicurezza riscontrati.

Secondo l’analisi di WordFence Il sito MossFon ha una versione del plugin Revolution Slider vecchia e vulnerabile agli attacchi

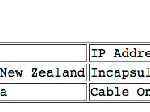

Guardando il loro storia IP su Netcraft si nota che il loro IP è sulla stessa rete dei loro server di posta, così come le cronologie mostrano che l’adozione di un firewall, così come l’aggiornamento del sito risalgono ad appena un mese fa.

Per riassumere finora:

• Erano (ed è tuttora) in esecuzione una delle vulnerabilità più comuni di WordPress.

• Il loro web server non era protetto da un firewall.

• Il loro web server è sulla stessa rete dei loro server di posta elettronica con sede a Panama.

• Stavano gestendo dati sensibili dei clienti dal loro sito, che include un account di accesso client per accedere a quei dati.

Sulla vulnerabilità di quel plugin era stato pubblicato il 15 ottobre 2014 e un sito web come mossfon.com che era spalancato fino a un mese fa, sarebbe stato banalmente facile da attaccare. Gli aggressori creano spesso delle botnet per colpire gli URL come http://mossfon.com/wp-content/plugins/revslider/release_log.txt

Una volta che stabiliscono che il sito è vulnerabile dall’URL sopra il robot si limiterà a sfruttare la vulnerabilità e accedere al database.

Il video seguente mostra come sia facile sfruttare questa vulnerabilità

La posta elettronica è di gran lunga il più grande blocco di dati di questa violazione.

La scorsa settimana MossFon ha inviato una e-mail ai propri clienti dicendo di aver verificato un accesso non autorizzato ai propri server di posta elettronica, confermando che i server erano stati compromessi.

MossFon utilizza per altro il plug-in WP SMTP che dà la possibilità di inviare posta dal roprio sito web tramite un server di posta.

Una volta che un attaccante ha avuto accesso a WordPress, al file wp-config.php che contiene le credenziali del database e quindi al database di WordPress, si può vedere l’indirizzo del server di posta elettronica e un nome utente e password per accedervi e cominciare per inviare e-mail.

MossFon utilizza anche il plug-ALO EasyMail Newsletter che fornisce funzionalità di gestione delle liste. Una delle funzioni che fornisce è quello di ricevere email bounce da un server di posta e rimuoverle automaticamente.Per fare questo, il plugin ha bisogno di accedere e leggere le email dal server di posta elettronica. Questo plugin memorizza anche informazioni di login del server di posta elettronica nel database di WordPress in testo normale. In questo caso, le informazioni di login offrono la possibilità di ricevere la posta via POP o IMAP dal server di posta.

Uno dei concetti chiave della sicurezza delle informazioni è il principio del privilegio minimo. Per esempio: gli account utente dovrebbero avere solo l’accesso di cui hanno bisogno per fare il loro lavoro.

Secondo il sito “The Mossfon client Information Portal https://portal.mossfon.com è un portale online sicuro che permette di accedere alle informazioni aziendali ovunque e ovunque, con aggiornamenti in tempo reale su richiesta”.

Il portale Mossfon client Information Portal che fornisce ai clienti l’accesso ai dati è in esecuzione (e continua a funzionare) su una versione di Drupal che ha più di 23 vulnerabilità . Questa versione è stata responsabile per ” Drupageddon “, un’azione hacking di massa di siti Drupal.

Una volta che un attaccante ha compromesso il sistema di autorizzazioni di accesso client ha avuto accesso a tutti i documenti e dati dei clienti.

Ecco com’è andata, almeno secondo la ricostruzione di WordFence. Per altro in queste ore verificata e testata dai tecnici di alcune testate come Forbes e BBC, ed in sostanza confermata anche dalle dichiarazioni di alcuni dirigenti di MossFon.

Ed anche qualora il meccanismo si scosti (di poco) da questa analisi, il risultato non varia di molto.

Può sembrare disarmante, apparire “troppo semplice”, ma il rasoio di Occam è sempre valido.

Come gli hacker hanno rubato i dati di Mossack Fonseca