Il caso Mossack Fonseca ha riportato sotto i riflettori molti temi, oltre alla opacità finanziaria del mondo globale, con la facilità con cui è possibile “trasferire e nascondere” anche ingenti capitali.

Il primo tema è quello dei wistleblower, le cd. “gole profonde”, generalmente persone “interne” ad un’azienda o istituzione, che per ragioni di coscienza rivelano “all’esterno” atti illeciti o pratiche illegali dell’organizzazione in cui lavorano.

In questo caso siamo ben lontani da Snowden, che rivelò le pratiche di intercettazione illegale da parte di società private per conto di Cia e Nsa, o da Manning, condannato a 35 anni di carcere per aver reso noti video e documenti sui casi di “danni collaterali”, ovvero l’uccisione di civili disarmati e innocenti da parte di militari americani in Iraq.

Il secondo tema riguarda la sicurezza informatica, ed il modo con cui effettivamente questi documenti sono stati prima sottratti e poi “resi pubblici”.

Mossack Fonseca sul suo sito dichiara di essere “il primo fornitore globale (di servizi legali) ad offrire un portale online di tecnologia avanzata per i suoi clienti, permettendo l’amministrazione quotidiana delle proprie società in tempo reale, da qualsiasi città nel mondo.”

A quanto pare questa tecnologia non è poi così avanzata.

Lungi dall’avere server dedicati, separati, in sicurezza, con una adeguata crittografia, i clienti potevano accedere al backoffice semplicemente “autenticandosi con il proprio profilo social”.

Il sito “di avanzata tecnologia” è sviluppato per metà in Drupal e per metà in WordPress.

E sempre per la “levata tecnologia” aveva sullo stesso server sia il sito, sia il database, sia i documenti, sia i server di posta elettronica, e relative credenziali.

A rivelare come probabilmente un hacker esterno – e quindi non una “gola profonda interna” – abbia penetrato il sito e “prelevato” i documenti (4,8 milioni di mail, 3 milioni di dati dal database, 2,1 milioni di pdf e 1,1 milioni di immagini e 320mila documenti testuali) è stato WordFence, azienda americana specializzata in sicurezza di siti Worpress e blog.

In un video e numerosi screenshot a poche ore di distanza dalla rivelazione di quella che è stata definita “la più grande violazione e consegna di dati ai giornalisti nella storia, per un peso di 2,6 terabyte e 11,5 milioni di documenti” WordFence ha spiegato sia come è stato probabilmente effettuato l’accesso, sia alcuni dei problemi di sicurezza riscontrati.

Secondo l’analisi di WordFence Il sito MossFon ha una versione del plugin Revolution Slider vecchia e vulnerabile agli attacchi

Guardando il loro storia IP su Netcraft si nota che il loro IP è sulla stessa rete dei loro server di posta, così come le cronologie mostrano che l’adozione di un firewall, così come l’aggiornamento del sito risalgono ad appena un mese fa.

Per riassumere finora:

• Erano (ed è tuttora) in esecuzione una delle vulnerabilità più comuni di WordPress.

• Il loro web server non era protetto da un firewall.

• Il loro web server è sulla stessa rete dei loro server di posta elettronica con sede a Panama.

• Stavano gestendo dati sensibili dei clienti dal loro sito, che include un account di accesso client per accedere a quei dati.

Sulla vulnerabilità di quel plugin era stato pubblicato il 15 ottobre 2014 e un sito web come mossfon.com che era spalancato fino a un mese fa, sarebbe stato banalmente facile da attaccare. Gli aggressori creano spesso delle botnet per colpire gli URL come http://mossfon.com/wp-content/plugins/revslider/release_log.txt

Una volta che stabiliscono che il sito è vulnerabile dall’URL sopra il robot si limiterà a sfruttare la vulnerabilità e accedere al database.

Il video seguente mostra come sia facile sfruttare questa vulnerabilità

La posta elettronica è di gran lunga il più grande blocco di dati di questa violazione.

La scorsa settimana MossFon ha inviato una e-mail ai propri clienti dicendo di aver verificato un accesso non autorizzato ai propri server di posta elettronica, confermando che i server erano stati compromessi.

MossFon utilizza per altro il plug-in WP SMTP che dà la possibilità di inviare posta dal roprio sito web tramite un server di posta.

Una volta che un attaccante ha avuto accesso a WordPress, al file wp-config.php che contiene le credenziali del database e quindi al database di WordPress, si può vedere l’indirizzo del server di posta elettronica e un nome utente e password per accedervi e cominciare per inviare e-mail.

MossFon utilizza anche il plug-ALO EasyMail Newsletter che fornisce funzionalità di gestione delle liste. Una delle funzioni che fornisce è quello di ricevere email bounce da un server di posta e rimuoverle automaticamente.Per fare questo, il plugin ha bisogno di accedere e leggere le email dal server di posta elettronica. Questo plugin memorizza anche informazioni di login del server di posta elettronica nel database di WordPress in testo normale. In questo caso, le informazioni di login offrono la possibilità di ricevere la posta via POP o IMAP dal server di posta.

Uno dei concetti chiave della sicurezza delle informazioni è il principio del privilegio minimo. Per esempio: gli account utente dovrebbero avere solo l’accesso di cui hanno bisogno per fare il loro lavoro.

Secondo il sito “The Mossfon client Information Portal https://portal.mossfon.com è un portale online sicuro che permette di accedere alle informazioni aziendali ovunque e ovunque, con aggiornamenti in tempo reale su richiesta”.

Il portale Mossfon client Information Portal che fornisce ai clienti l’accesso ai dati è in esecuzione (e continua a funzionare) su una versione di Drupal che ha più di 23 vulnerabilità . Questa versione è stata responsabile per ” Drupageddon “, un’azione hacking di massa di siti Drupal.

Una volta che un attaccante ha compromesso il sistema di autorizzazioni di accesso client ha avuto accesso a tutti i documenti e dati dei clienti.

Ecco com’è andata, almeno secondo la ricostruzione di WordFence. Per altro in queste ore verificata e testata dai tecnici di alcune testate come Forbes e BBC, ed in sostanza confermata anche dalle dichiarazioni di alcuni dirigenti di MossFon.

Ed anche qualora il meccanismo si scosti (di poco) da questa analisi, il risultato non varia di molto.

Può sembrare disarmante, apparire “troppo semplice”, ma il rasoio di Occam è sempre valido.

Autore: Michele Di Salvo

WhatsApp e la crittografia End-to-End

WhatsApp ha attivato la crittografia end-to-end per un miliardo di utenti e per tutte le comunicazioni possibili attraverso la propria piattaforma: messaggi, foto, video, messaggi vocali, documenti e chiamate. Questo passaggio – almeno in teoria – permetterà agli utilizzatori di mantenere la massima riservatezza sule proprie comunicazioni personali.

In estrema sintesi i messaggi sono protetti con una chiave univoca, differente per ogni messaggio o contenuto inviato, che sempre e solo mittente e destinatario sono in grado di decifrare. E tutto questo avviene automaticamente: non c’è bisogno di attivare alcuna impostazione o creare speciali chat segrete per proteggere i messaggi.

Una chiave che codifica e decodifica le singole conversazioni, ed è diversa per tutte le conversazioni (quindi avere la chiave di una non consente comunque di leggere le altre).

La versione ufficiale di questo cambiamento è che WhatsApp, come altre grandi aziende che sono in possesso dei dati più intimi dei propri clienti, hanno il dovere di tutelare la privacy di questi a prescindere da chi chieda l’accesso ai contenuti, anche “sui propri dati personali evitando la raccolta di informazioni sensibili riguardanti l’utente o l’utilizzo che fa del servizio”. E il recente caso che ha visto contrapporsi Apple e FBI lo dimostra.

In realtà si tratta di un’operazione di marketing, per rispondere alla concorrenza di altri servizi, come SnapChat e Telegram in rapida crescita. Offrire un servizio in più in un momento in cui il tema sensibile è lo spionaggio, la violazione governativa della privacy e le intercettazioni, balzati agli onori della cronaca da Snowden in poi.

Quello che permette di fare la nuova applicazione è rendere illeggibile una chat a chi ha accesso al nostro telefonino. Potrebbe non capitare più che una moglie scopra la chat con l’amante del marito (in Italia ad esempio nelle prove del 40% dei divorzi rientrano i messaggi di WhatsApp ), che un collega o un dirigente non legga “accidentalmente” i pessimi commenti che gli altri fanno su di lui chattando tra loro amabilmente, che un genitore non legga le effusioni dei figli con i fidanzatini del momento.

Ma anche se affermano il contrario, non è vero che WhatsApp non avrà accesso alle nostre conversazioni, che pure devono arrivare sui server, essere mandate al destinatario e crittate e decrittate. E deve esserci un luogo dove queste chiavi “si incontrano” altrimenti il sistema non funzionerebbe. E tuttavia – questo si – resta sempre più complesso che qualcuno possa intercettare quelle conversazioni “abusivamente” o illegalmente, o richiedere copia di quelle conversazioni.

Le app di messaggistica sono solo apparentemente gratuite, e restano una macchina per fare soldi, a patto che si riesca a seguire un modello di business scalabile. Più servizi per gli utenti è positivo, ma non dimentichiamo che i nostri dati hanno un certo valore. La questione privacy in WhatsApp è quindi del tutto simile a quella su Facebook: in sostanza barattiamo un servizio gratuito per i nostri dati personali. E se significa che le corrispondenze tra gli utenti possono essere utilizzate da terzi, se intercettati, o da istituzioni, contro di noi.

Già, come Facebook, tanto che una seconda opzione che è stata attivata è “invia automaticamente informazioni da WhatsApp al proprio account Facebook” per, si legge, “migliorare l’esperienza di Facebook”.

A proposito di gratuità, prima di affermare che noi “non paghiamo” – né Facebook né WhatsApp – consideriamo quanto noi valiamo per loro.

Secondo Statista.com – sito specializzato nella valutazione dei valori aziendali – il valore per utente reale e attivo dei social network a partire dal febbraio 2014, sulla base della capitalizzazione di mercato o del prezzo di acquisizione (in dollari USA) è, per esempio, di 141,32 dollari per Facebook, 84,95 dollari per Linkedin, 83,53 per Twitter, 42,22 per WhatsApp.

Significa in altre parole che tra azioni nostre dirette, informazioni dirette e indirette che forniamo (e che vengono vendute sul mercato) pubblicità diretta e targettizzata che vediamo e riceviamo, ciascuno di noi, semplicemente con i nostri dati, se avesse un profilo su queste quattro piattaforme (abbastanza probabile) pagherebbe in dati un valore di mercato pari a 352,02 dollari.

Ma non va molto meglio per chi avesse “solo” Facebook e WhatsApp, che verserebbe un controvalore nelle tasche di Zuckerberg di 183,54 dollari.

La domanda da porci – prima di accettare il regalo della crittografia per tutelare la nostra privacy – è se per noi – davvero – i servizi che riceviamo apparentemente gratis valgono la cifra reale che spendiamo. E la spendiamo anche se non vediamo addebiti sul nostro conto corrente o sulla carta di credito.

I nostri dati sono oltre 140 miliardi di dollari di valore per Facebook e 42 miliardi per WhatsApp e nessuno ci farà mai il regalo di perderli. Anzi, l’interesse è proprio aumentare utenti e dati, per accrescere quel valore.

Se non avete amanti e non usate chat per sparlare del collega o del vostro capo, la crittografia serve a ben poco – e basta una cara vecchia password per non far accedere “accidentalmente” al vostro cellulare altri che non siate voi.

Il rischio vero, però, è che questa “iniziativa promozionale” e di marketing finisca in ultima analisi a fare un gran bel regalo a coloro che utilizzano questi servizi per scopi illegali.

Potranno crittare accordi per consegna di droga, di armi, di merce rubata, di trasferimento di denaro per evasione fiscale, e nessuno potrà accedere a queste informazioni anche con una legittima autorizzazione del tribunale per l’accesso al cellulare.

De Magistris e la sua lista dei desideri

Siamo in piena campagna elettorale verso le amministrative, e come sempre miracolanti candidati – specie quelli improvvisati dalla società civile – esibiscono miracolosi programmi elettorali. L’ultima è di Bertolaso, che a Roma assicura “Tevere balneabile entro cinque anni”.

A rivangare il passato ce ne sarebbero da raccontare, soprattutto – è bene ripeterlo – da quei tanti che aspirano al massimo a entrare in consiglio comunale, senza preferenze personali, e quindi “candidati sindaco” di immaginifiche liste civiche.

Tra i tanti, e non per partito preso, vorrei ricordare il sindaco pentastellato di Civitavecchia, che promise di risanare il bilancio con una cartolarizzazione di beni pubblici (sic!), ed oggi la sua città è pressoché in fallimento.

Lo dico – e queste cose le ricordo – perché è bene ricordare che le elezioni amministrative non sono suppletive di elezioni politiche, secondi tempi, vendette, ma momento di scelta di quegli amministratori e di quelle amministrazioni da cui dipenderà la qualità della vita nel nostro quotidiano.

Mentre ricordiamo tutto questo, dovremmo chiedere ai candidati di far lavorare di più, meglio e con maggiore dignità i dipendenti pubblici, di pensare a strade, parchi, verde, asili, trasporti, e mentre “promettono” ci dicessero anche dove e come trovano le risorse.

Ebbene a Napoli la sfida è inesistente, con un De Magistris la cui sconfitta sarebbe non vincere al primo turno, visto che “gli altri” in questi cinque anni non hanno saputo costruire alcuna alternativa credibile, presi (tutti) da conte interne e da ottuse battaglie per leadership di bassissimo cabotaggio.

Nel gruppo Facebook “cittadinanza attiva in difesa di Napoli” (con circa 15mila iscritti di ogni partito, storia e pensiero) Pierluigi Trise si è preso la briga di fare archeologia politica e ripescare un pezzo raro: il programma “2011 Luigi de Magistris Sindaco” da cui citiamo :

1) no ai grandi eventi, occasionali e particolarmente costosi;

2) potenziamento dell’Istituto per gli studi filosofici;

3) creazione di un Museo per le arti e le tradizioni popolari;

4) niente più buche nelle strade;

5) differenziata al 70% entro sei mesi;

6) eliminazione dei cassonetti dalle strade;

7) l’istituzione di uno sportello anticorruzione presso ogni municipalità;

8) accesso facilitato al microcredito per giovani e le donne;

9) rete di trasporti pubblici efficiente, puntuale e organizzata oltre che economica;

10) istituzione di un biglietto low cost al prezzo di 50 centesimi per un viaggio di 20 minuti, e l’estensione dell’orario del trasporto pubblico servizio fino alle 00.30 e tutta la notte nel week end;

11) modifica degli STIR in TMM con estrusore;

12) introduzione di un sistema a tariffa per i rifiuti che premi economicamente chi si comporta correttamente;

13) vendita di prodotti alla spina e recupero dei prodotti freschi invenduti della distribuzione commerciale per cederli ai più bisognosi;

14) sviluppo e l’istituzione di impianti che sfruttino energie rinnovabili;

15) abbattimento delle vele di Scampia e la costruzione di nuovi alloggi di edilizia residenziale pubblica;

16) collocare l’università e uno studentato a Scampia;

17) promuovere contratti di comodato, soprattutto per immobili in attesa di essere riattati, a favore di artisti, per farne atelier e sale musicali;

18) lanciare un’agenzia comunale per il microcredito specializzata nel sovvenzionare attività ad alto tasso di creatività ed innovatività, per giovani e creativi;

19) convocazione del consiglio comunale allargato alla cittadinanza nella gestione dei beni comuni;

20) realizzazione del progetto “Casa delle donne” attraverso la costruzione di quattro strutture;

21) portare gli edifici pubblici ad una maggiore efficienza energetica, puntando, al risparmio e all’utilizzo delle energie rinnovabili (pannellizzazione degli edifici pubblici non sottoposti a vincolo artistico-architettonico);

22) potenziamento della dotazione di telecamere;

23) sfruttare il Forum delle culture 2013 per un grande rilancio di Napoli.

C’è un solo problema in questo elenco, ed è quella sottile linea rossa tra ciò che dice e la realtà della città. Tra ciò che è facile scrivere come intenzione, ed avere la cognizione di ciò che ci si appresta a fare. Come a dire “sapere di che si parla”. Perché amministrare è molto più complesso che scrivere una lista di desideri.

p.s. Però sono curioso di leggere il programma 2016.

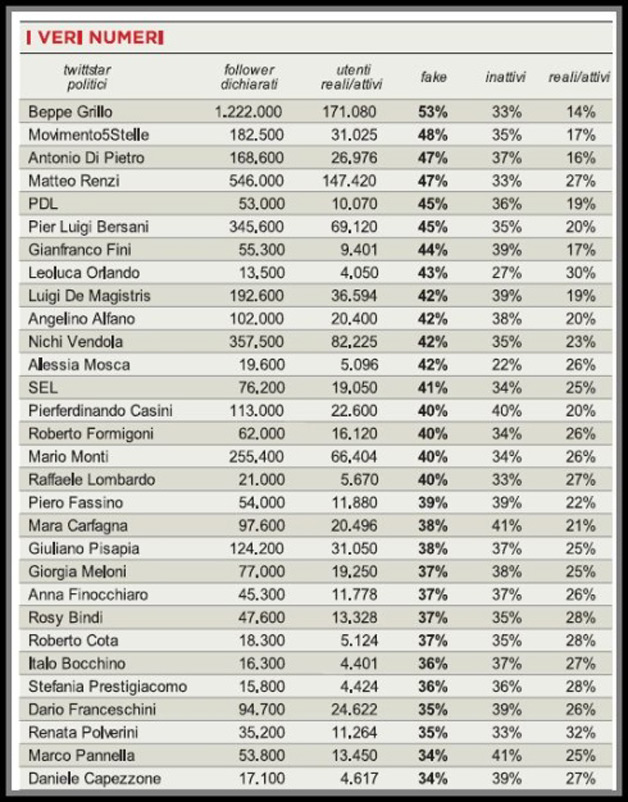

I politici e i falsi follower su Twitter

Doing ha presentato il 14 marzo la social media analysis della politica europea selezionando i 6 principali leader del Vecchio Continente, Matteo Renzi, Alexis Tsipras, Angela Merkel, Mariano Rajoy, François Hollande e David Cameron.

L’analisi è basata su tutto il 2015 ed ha l’obiettivo di delineare le peculiarità dei 6 leader messi a confronto sul loro approccio alla comunicazione digitale, e in particolare sulla gestione dei social media anche alla luce delle principali tematiche europee del 2015.

L’analisi proposta è frutto della raccolta ed elaborazione dei dati pubblici provenienti dai profili ufficiali Facebook, Twitter e Youtube al fine di individuare e commentare le principali metriche di popularity (n.fan/follower, trend dell’acquisizione fan/follower nell’anno, giorni di maggior acquisizione, interessi dei fan, geolocalizzazione e demografica dei follower), content (tipologia, stile e tematiche dei post pubblicati), engagement (quanto engagement hanno ricevuto i contenuti in relazione al numero di fan/follower e al numero di post pubblicati e quali sono stati i post di maggiore impatto del 2015).

I dati raccolti sono certamente interessanti, e utili per chi voglia avere un quadro di come si muovono i politici sui social network. Altra cosa è sul web in generale. Ma volendo entrare nel merito sarebbe più opportuno affermare “come viene concepita la comunicazione social dagli staff dei premier europei”.

Sotto questo aspetto ad esempio incidono profonde differenze culturali, ed anche di rapporti ad esempio con la stampa “accreditata” e con il mondo dei blogger e dei social influencer.

Da questo punto di vista è impossibile mettere sullo stesso piano Cameron e Renzi, perché nel mondo anglosassone è inconcepibile che un politico (di qualsiasi grado e partito) non risponda ad un giornalista o che ad un quesito sollevato da un blogger non giunga prontamente una nota dell’ufficio stampa.

In Germania quasi lo stesso, con un rapporto fortissimo tra il politico – qualsiasi e di qualsiasi partito – ed il suo collegio elettorale e Regione di riferimento. Il che riduce la forza dell’interazione social essendo la presenza fisica un contenuto culturale imprescindibile.

Accanto a queste distinzioni ce ne solo altre, proprie e tipiche della cultura digitale dei rispettivi paesi e della diffusione – in termini di propensione all’utilizzo – di certi strumenti, ad esempio l’acquisto di fake fans e fake followers.

Su facebook esistono “indicatori tendenziali” di questo utilizzo: quanti ne perdi quando facebook periodicamente fa pulizia, la geolocalizzazione, numero di fan con meno di 50 amici, privi di foto, indice di interazione.

Un esempio.

Matteo Renzi ha avuto una crescita media di 235,82 fan al giorno su Facebook, ma un numero di like alla pagina rimasti pressoché invariati per tutto il 2015 mentre Tsipras pur essendo uno dei leader con meno fan/follower sui propri profili è quello che ottiene proporzionalmente il maggior numero di interazioni ai propri post.

È evidente che sui social la parte “scenografica” è quanti profili ti seguono. Ma è anche vero che la parte più sostanziale è “quante interazioni hai” – sia come consenso sia come engagement e dibattito.

È evidente – come indizio e non certo come sentenza – che se crescono i fan e non aumentano i like e le interazioni – che quel profilo è pieno di fake.

È evidente che un profilo con molte interazioni è molto probabile che abbia meno fake.

Altro esempio.

Matteo Renzi ha pubblicato su Facebook 277 post di cui 50 sponsorizzati; Alexis Tsipras 466 post di cui 24 sponsorizzati; 42 post Facebook per Angela Merkel di cui 25 sponsorizzati. David Cameron 499 di cui 20 sponsorizzati, Mariano Rajoy 313 post di cui 10 sponsorizzati.

Anche questo è un dato da considerare.

Intanto l’incidenza percentuale: 1/2 sponsorizzati dalla Merkel, 1/6 sponsorizzati da Renzi, 1/21 sponsorizzati da Tsipras, 1/25 sponsorizzati da Cameron e 1/31 da Rajoy.

Da un lato la sponsorizzazione dovrebbe essere uno strumento di viralizzazione di contenuti strategici che il premier vuole comunicare. Pochi, essenziali, centrali.

Dall’altro l’uso eccessivo (Merkel e Renzi) lasciano intendere che questo strumento viene utilizzato per “trascinare” la pagina, per aumentare i fan in quanto tali, e – peggio – per dare un’idea, un’immagine, un’impressione “soggettiva” di un seguito ed un’interazione che in realtà non esistono.

A questo si aggiunge “il dato” che non conosciamo: quanto hanno speso per le sponsorizzazioni, per quanti giorni, su quale target, con quale obiettivo?

Da questo dato può emergere una falsa percezione marginale, relativa o assoluta del dato.

La leadership è qualcosa di “innato”, che si può perfezionare e imparare a migliorare. Non dipende dai social, che restano certamente uno strumento fondamentale di interazione e un media chiamato per vocazione a disintermediare il messaggio rendendolo immediatamente e direttamente fruibile dal politico al cittadino. (errori compresi).

La capacità di analisi dei metadati – molti disponibili anche attraverso i normali analytics e tools gratuiti o molto economici online – aiuta a comprendere molto di più di come quel politico intende il suo rapporto con il cittadino.

Robert Waller, direttore di Simplification Centre è stato tra i primi a sviluppare sistemi di controllo e monitoraggio degli account su twitter ed è stato lui a sviluppare parte del sistema status people, ha affermato «è importante sapere che quando si comunica lo si fa con persone reali, perché più reale e attivo è un profilo, maggior seguito e condivisione avrà. Il secondo motivo è che c’è un numero crescente di fakers in rete. Le persone acquistano seguaci tentando di costruire in questo modo la propria reputazione e legittimità. “Guardami ho 20.000 seguaci, devo sapere la mia…” stanno essenzialmente cercando di ingannare il sistema ed è importante essere in grado di individuare, e evitarli. Perché in ultima analisi, se sei disposto a mentire su quanti amici hai, non sei una persona molto affidabile».

Oggi, guardando alla comunicazione politica sui social network, emerge una nuova mission per chi si occupa di comunicazione digitale: fornire gli strumenti di analisi per comprendere la “sofisticazione” dei dati, che come un doping trasformano la comunicazione in deformazione della percezione.

Ecco alcuni dei dati che emergono dalla “raccolta dati” di Doing.

Matteo Renzi, nel 2015, è stato il politico, tra quelli analizzati, che ha visto la crescita maggiore dei propri follower su Twitter (+659.818 seguito da Hollande a + 587.247, Rajoy a +409.439, Cameron a +353.394 e Tsipras a +234.986). Il premier italiano è anche il leader che ne ha il numero maggiore in assoluto (2.177.652 al 31 dicembre 2015), con una crescita media di 235,82 fan al giorno su Facebook, ma un numero di like alla pagina rimasti pressoché invariati per tutto il 2015.

Matteo Renzi ha pubblicato su Facebook 277 post di cui 50 sponsorizzati; 86 erano foto, 73 aggiornamenti di stato, 53 album, 34 link e 31 video. Il Primo Ministro italiano non è quello che pubblica più contenuti su Twitter (quarto su cinque), ma è invece colui che risponde di più ai propri follower; infatti, nel 2015 sono stati 583 i tweet di cui il 16% replies e il 23% retweets.

Alexis Tsipras è l’unico tra i leader analizzati a possedere account dedicati esclusivamente al pubblico estero. Oltre ai tradizionali account in greco, possiede infatti anche una pagina Facebook e un account Twitter su cui pubblica in inglese.

Pur essendo uno dei leader che ha meno fan/follower sui propri profili (Facebook 451.040 – Twitter @tsipras_eu 250.058 al 31 dicembre), è quello che ottiene proporzionalmente il maggior numero di interazioni ai propri post.

Alexis Tsipras posta su Facebook principalmente contenuti multimediali: su un totale di 466 post (24 sponsorizzati), 197 erano foto, 139 album, 112 video e solo 14 stati e 4 link. Dei 737 tweet, nessuna risposta per Tsipras, 5% dei retweet e 95% tweet.

Angela Merkel è l’unica tra i leader analizzati a non avere un account Twitter ufficiale. Su Facebook è invece quella con il maggior numero di like alla pagina (pur essendo la leader che pubblica meno contenuti in assoluto) e con la maggiore crescita di fan nel 2015 (+742.025 contro + 86.073 di Renzi, +351.144 di Tsipras, 53.316 di Rajoy, 242.973 di Hollande e 484.817 di Cameron).

Solo 42 post Facebook per Angela Merkel di cui 25 sponsorizzati. Si tratta di 19 foto, 10 stati, 7 video, 6 link e nessun album.

Mariano Rajoy nel 2015 ha twittato da solo più del doppio di quanto hanno fatto tutti gli altri leader messi insieme. Sempre su Twitter è il Primo Ministro che retwitta più contenuti da altri account (soprattutto della sua sfera politica).

Mariano Rajoy ha postato 313 post (10 sponsorizzati) di cui 97 video, 81 album, 62 foto, 39 link e 34 aggiornamenti di stato. La ricerca conta 5.284 tweet di cui più della metà (56,4%) sono retweet, 43,5% tweet e 0,1% replies.

François Hollande è l’unico tra i politici analizzati che ha guadagnato oltre 100mila follower in un solo mese del 2015, a novembre, in concomitanza con la seconda ondata di attacchi terroristici che ha colpito Parigi. È nello stesso mese che ha visto crescere maggiormente la sua community in un singolo giorno, il 13 novembre, sia su Twitter (+41.300 follower) che su Facebook (+51.400).

François Hollande fa quasi esclusivamente uso di status di testo senza ricorrere a contenuti multimediali. Su 120 post, 114 sono aggiornamenti di stato, 3 link, 2 foto e 1 video. Dei 130 tweet solo il 2% corrisponde a replies, mentre Hollande non ha mai retwittato.

David Cameron è il politico che ha un maggior equilibrio di genere tra i suoi follower su Twitter, raggiungendo quasi la parità (follower: 43% donne, 57% uomini mentre la forbice più grande è di Matteo Renzi con il 25% di donne e il 75% uomini). È inoltre il politico che sia su Facebook che su Twitter riceve interazioni da più parti nel mondo (in particolare da America del Nord e Centrale.

David Cameron è il leader con il maggior numero di post pubblicati su Facebook, 499 di cui 20 sponsorizzati, 203 aggiornamenti di stato mentre ha condiviso 176 foto, 86 video, 23 link e 11 album. Il 97% dei 712 erano tweet, solo per il 3% retweet e 0% replies.

Add Comment C

Cosa c’è da sapere sulla comunicazione online?

Che metodo deve perseguire il professionista per sviluppare un contenuto di valore che arrivi al destinatario del messaggio e che da lì riparta per prendere nuova vita?

Ascolto e studio. Analisi dei competitor, della storia del brand. Immaginare il messaggio che si vuole trasmettere. Comprendere il target, il suo linguaggio e le sue sintassi. Le proposte poi vengono da una sintesi di tutto questo.

Spesso l’errore è “inseguire i trend”. E questo non è un bene per il brand e non crea valore.

Faccio un esempio abbastanza attuale.

È stato in trending, durante l’iter di approvazione della legge sulle unioni civili, il tema complessivo dei diritti civili lgbt.

Abbiamo assistito a una serie di campagne, anche di marchi storici, tradizionali (dal settore trasporti, all’alimentare alla pasticceria) affannarsi a inseguire quel trend. Il risultato è stato sostanzialmente duplice nel complesso. Da un lato un danno per il marchio, una sorta di boomerang mediatico, e dall’altro campagne di bassa e piatta qualità. Alla fine non c’era alcun nesso tra il brand, il prodotto, il messaggio e la campagna proposta. Ecco queste sono “campagne che non creano valore”, destinate al dimenticatoio, che on resteranno nel tempo, non creano linguaggi e slogan. Anzi al massimo diventano case-history nella categoria da evitare del “fail”.

Un brand – oggi forse più di ieri, perché i media a disposizione sono molti e virali, e non unidirezionali e statici – merita di più, più attenzione, molta cura, e spesso anche che l’agenzia sappia dire no ad una facile campagna per creare un valore in più durevole nel tempo.

Ma sono in pochi a considerare purtroppo valore e investimento lo studio e la programmazione del linguaggio. Questo è un grande limite perché penalizza la qualità della comunicazione e fa perdere di competitività nel quadro internazionale, dove le aziende davvero grandi sono poco interessate a campagne scialbe.

Incontrare figure come head of content e content strategist è sempre più frequente all’interno di agenzie e aziende. Ma oggi in quale misura siamo disposti a seguire il content marketing di marca? I social favorendo la condivisione sono il canale ideale per ingaggiare l’utente?

Il web è il solo luogo dove puoi fare engagement. Giornali, radio, tv, restano canali importanti ma unidirezionali, da cui avare un feedback, un contatto, è sempre molto complicato e costoso.

E tuttavia il messaggio che nel tempo è passato è molto approssimativo, una sorta di “ho la mia pagina Facebook da cinque anni, vuoi che non sappia gestire la tua?” e ci si improvvisa. Senza avere una cognizione chiara e professionale del mezzo, delle potenzialità, senza uno studio professionale degli analitycs e dei metadati. Immaginando spesso come secondo noi è e deve funzionare e non invece ponendoci il problema di come in realtà sia (ci piaccia o no) e di come funzioni (anche se non lo comprendiamo).

Incontriamo queste figure, è vero, che spesso sono deleghe funzionali – e l’inglese ha sempre il suo fascino – ma non necessariamente dietro queste deleghe corrispondono altrettanto anglosassoni competenze. E dico purtroppo, perché invece un content competente sarebbe davvero in grado di dire prima se e come può funzionare una campagna.

Un content manager dovrebbe passare almeno tre ore della sua giornata a navigare, leggere, studiare, comparare, misurare ciò che avviene in rete altrove rispetto ai siti e le pagine che gestiste. Un content strategist almeno il doppio del tempo.

Quali sono gli errori da non commettere in comunicazione? Siete in grado di stilarne un decalogo? A vostro parere quali sono stati i casi eclatanti e quelli borderline nel nostro paese?

Gli errori più comuni sono di tre tipi: pensare di poter fare qualcosa per cui non si è preparati professionalmente ma solo intuitivamente, pensare a come secondo noi funziona uno strumento, senza sapere invece come funziona in realtà, pensare che le azioni di comunicazione siano sempre positive, comunque ed a prescindere, basta che se ne parli, senza preoccuparsi delle conseguenze di un errore grammaticale, di una foto sbagliata o di cui non si hanno i diritti, di una colonna sonora senza essere autorizzati ad usarla etc.

Questi tre errori sono comunissimi nell’impostazione complessiva di molte agenzie anche importanti. E gli errori che ho descritto – che possono sembrare banali – sono casi reali.

Pensare che “comunque vada basta che se ne parli è vincente” è l’errore di cui parlavo all’inizio compiuto da Barilla, Megatti e tanti altri. Usare foto senza diritti è costato molto a Fratelli d’Italia, per ben due volte. E Grillo e Casaleggio sono stati diffidati tre volte per video virali con colonne sonore non autorizzate.

Perché “il fai da te” o “pensare di saper fare” confondendo il personale e amatoriale (anche se ben fatto) e il professionale-competente porta a non considerare questi aspetti, che un’agenzia invece – professionalmente – deve tenere presenti, a garanzia e tutela del cliente, prima di tutto.

Uno studio di qualità in questo senso ad esempio è quello della comunicazione di Ceres, che nel complesso “gioca” sempre sull’essere borderline senza mai eccedere e cadere nell’errore mediatico. Può piacere o meno, ma è sempre efficace, fa parlare di sé ma senza mail cadere nel fail.

E per seguire sistematicamente i trend, in questo modo, lo studio (che non si vede, ma che un professionista ha il dovere di vedere e comprendere) è davvero enorme.

Corsi, ricorsi e commissioni di garanzia per il PD in Campania

C’è qualcosa che non funziona nelle primarie PD. E quello che non funziona ha un nome e un luogo. Si chiama “commissione di garanzia” e collegio dei probiviri. Un organo apparentemente politicamente irrilevante, in cui spesso vengono nominate persone quasi come un contentino politico, ma che in realtà dovrebbe e potrebbe avere una funzione fondamentale per un partito politico.

A queste commissioni dovrebbero accedere persone da tutti riconosciute come equibrate e moderate, dalla specchiata esperienza di partito, e anche quando “in rappresentanza delle rispettive componenti”, capaci di andare oltre, e di dare dei paletti invalicabili nel rispetto delle regole condivise da tutti. Ma a queste commissioni compete anche qualcosa di più alto e importante: censurare con forza comportamenti non corretti, allontanare persone che usano il partito come un pullman per essere “accompagnati comodamente” da un seggio ad un altro, e quelle che con il proprio comportamento possono ledere l’immagine collettiva.

Per fare questo, i membri degli organi di garanzia non devono avere favori da chiedere, candidature (per sé e proprio congiunti) da difendere e garantire, e devono avere una capacità di motivazione delle proprie scelte al di sopra di ogni sospetto.

Tutti requisiti che – strano a dirsi – molti, anche nel PD hanno, ma che – stranamente – quei molti, in quelle commissioni, non vengono nominati mai.

E da questo difetto congenito iniziale dipende poi tutto quello che in ogni senso, in ogni regione, in modo più o meno manifesto, abbiamo visto e stiamo vedendo.

Provo a fare una sintesi di questi ultimi anni.

Succede che nel 2011 a Napoli per 44 (contati!) votanti di nazionalità cinese si è creato un caso nazionale che ha portato all’annullamento delle primarie. Roma decise quindi di nominare candidato il prefetto Morcone, che nessuno a Napoli conosceva, facendo scivolare il Pd al 16% e consegnando la città a De Magistris. In quell’occasione venne rimosso il segretario provinciale Tremante, il quale fece causa al partito e venne anche economicamente risarcito (sic!).

Nelle primarie nazionali che videro eletto Matteo Renzi i casi “strani” sono stati numerosissimi,

spesso imbarazzanti, ed hanno visto coinvolta la magistratura ordinaria e la DDA di Salerno.

In quel caso la commissione nazionale è stata salomonica (se vogliamo usare un eufemismo): sono stati “sospesi” i risultati delle sezioni sotto indagine, ma non “il risultato” emerso da quelle sezioni (qualcuno più bravo di me riuscirà un giorno a spiegarmi l’escatologia e l’esegesi della decisione).

In pratica “il risultato parziale viene congelato in attesa di verifiche” (che non sono mai state fatte e il verbale di quella consultazione non è mai stato completato) ma “il risultato netto” dei totali delle preferenze dei vari candidati resta invariato e conteggiato (sic!).

Gli episodi di quella consultazione li ho raccontati qui.

C’è poi il caso delle consultazioni in Liguria, dove – a risultato netto invariato – si è scelto di “congelare” il voto di alcune sezioni. Non poche, ben 38. ma su quegli episodi nessuno è entrato nel merito. E qui però va chiarita una cosa. Una commissione di garanzia che riceve segnalazioni documentate, e afferma “non essendo annotate nel verbale non possiamo procedere” in sé nega se stessa. Se infatti c’è stata una irregolarità nel verbale, come si può pensare che quella stessa irregolarità risulti nel verbale?

[ne parlo anche qui]

Finiamo quindi nuovamente in Campania, con le primarie di Napoli.

Su queste riprendo, rispetto a quanto ho già detto e scritto, alcuni commenti che mi sembrano semplicemente di buon senso.

Risulterebbe dal verbale sostanzialmente che:

”1) elemosinare un euro, 10 euro . . per un voto è una pratica “normale”;

2) I video di Fanpage sono una montatura e/o comunque non hanno influenza sul voto, “il fine giustifica i mezzi”;

3) Bassolino doveva presentare entro le 24 ore dalla chiusura dei seggi il ricorso, DOVEVA SAPERLO PRIMA, quindi è irricevibile) come dire se ammazzi qualcuno e il corpo lo scopri dopo, il delitto è prescritto;

4) Che è normale e non ci sono dubbi alcuni che “stranamente” in quei seggi, guarda caso, il Candidato indicato spudoratamente raccoglie più consensi in 5 seggi che in 40 seggi (mah)’!);

5) Che se nel regolamento delle primarie non è indicato il divieto di coercire il voto fuori dai seggi, così come previsto dalle leggi elettorali vigenti, beh allora alle primarie si può fare, anzi più soldi investi meglio è, tanto non è vietato;

6) un candidato, un partito e/o una coalizione che vuole governare non faccia della legalità e della trasparenza una Bandiera irrinunciabile; e va beh che fa…..

7) Che in Liguria per molto meno si sono annullati 14 seggi, è un altro PD;

8) Che nel 2011, per molto meno, si sono annullate le primarie; altri tempi o altri interessi;

9) quindi con 13/14 mila euro ci si può candidare a sindaco di Napoli;

10) che questa “pratica” offende la dignità delle persone, a chi riceve e a chi lo “dona” fa niente, l’importante è “vincere”;”

Polemico? Ci va giù di sarcasmo Enrico Pennella:

“È ingiusto ed ingeneroso non riconoscere alla commissione di garanzia napoletana un ruolo fondamentale per le future Primarie PD. Con grande coraggio e determinazione hanno infatti saputo affermare principi nuovi ed in un certo senso rivoluzionari. Sono dei pionieri. Qualche esempio? Dalla prossima volta a Napoli i candidati ed i loro sostenitori potranno con tranquillità senza alcun rischio ed alla luce del sole offrire l’euro nei seggi agli amici sprovvisti, indicare (solo per maggior sicurezza) pubblicamente ad alta voce il nome di chi votare alle persone meno informate e consapevoli, anche pagare o rifiutarsi di farlo questo benedetto noioso euro,altro ancora. Insomma più libertà per tutti, via odiosi vincoli. Si è deciso in assoluta trasparenza di legittimare definitivamente questi comportamenti. Basta ipocrisie! Siamo pur sempre napoletani, queste cose dobbiamo intenderle, capirle , giustificarle. Siamo fatti così. Inutile fare i puritani, sono normali, quasi inevitabili. Lo dice perfino Orfini, il Presidente del PD, uno ovviamente sopra le parti : è tutto ok. Anzi no, si è corretto, ok ma al 99%, ora non facciamo i pignoli. A questo punto il PD napoletano è riuscito così in una straordinaria impresa che nessuno avrebbe mai creduto possibile : combinare nel 2016 un disastro peggiore rispetto a cinque anni prima. Avrebbe detto Totò…onore al merito.”

Angelo Costa semplicemente propone:

“Ma perché non si rivota in quei due, tre, cinque seggi contestati dove Valeria Valente ha già vinto e quindi rivincerebbe? Finirebbero le polemiche e quindi TUTTI andremmo a sostenere chi LEGITTIMAMENTE è il vincitore delle primarie… ”

Sempre Enrico Pennella, stavolta più sobriamente:

“Sono incomprensibili le critiche che dall’interno del PD vengono rivolte a Bassolino per il ricorso ai garanti nazionali. Una procedura assolutamente legittima, estremo tentativo per un iscritto di vedere riconosciute le proprie ragioni ed una chiara, ulteriore, prova di fiducia nel Partito. A quanti sollevano il tema della opportunità di questi ricorsi andrebbe invece consigliata una più attenta lettura dei recenti sondaggi. Non sono infallibili, tutt’altro, ma inutile fingere di non vederli. Il PD nelle attuali condizioni è fuori da tutto, residuale. Anche se oggi Bassolino decidesse di fermarsi non cambierebbe praticamente nulla. Un dato emerge in modo incontrovertibile, assoluto : a tre mesi dal voto il PD in queste condizioni non è competitivo.”

Ma sul caso dei ricorsi interviene il re dei ricorsi in Campania, il governatore De Luca.

Colui che è già stato protagonista di numerosi ricorsi in tutte le primarie svoltesi nel suo territorio quando era Sindaco di Salerno.

“Mi auguro che prima o poi qualcuno chieda scusa per questa immagine della politica che stiamo trasmettendo ai cittadini con la vicenda delle primarie” afferma Vincenzo De Luca nel corso della rituale intervista-fiume su Lira Tv, in onda questa sera. “Mi viene la depressione sulle piccole cose della politica italiana – spiega il governatore – Ormai c’è una rissa politica generalizzata che riguarda tutti. Una pena enorme. La mia preoccupazione crescente è che sta arrivando nelle nostre case un’immagine di balcanizzazione generale della politica italiana”. “Quanto alle primarie di Napoli la cosa incredibile è che per la prima volta abbiamo avuto primarie corrette, con tutti i rappresentanti che hanno firmato i verbali la sera stessa. Poi è uscito un video strano dopo 24 ore”.

Inquientante che nessuno abbia rilevato un dettaglio tra le affermazioni di De Luca: ” la cosa incredibile è che per la prima volta abbiamo avuto primarie corrette”.

Nessuno ha chiesto conto di questa affermazione, che implicitamente afferma che tutte le altre primarie corrette non siano state. E se lo dice uno come lui, per vent’anni sindaco, che nelle primarie nazionali e regionali è sempre stato più che determinante… c’è sta stare tutt’altro che sereni.

Alle scorse primarie regionali ne abbiamo viste di tutti i colori, ma per tutti non ci furono problemi.

Le ho ampiamente raccontate qui ma vorrei ricordare un paio di episodi sul come si sono svolte.

Primarie di partito, richieste 1200 firme. Gli iscritti a livello regionale erano 10.800, ma il sindaco di Salerno abbonda e di firme ne presenta 13.000! Il presidente della commissione di garanzia afferma (testualmente) che è tutto regolare, anche se non sono iscritti (e la matematica non è un’opinione) potrebbero sempre farlo entro la fine dell’anno! (sic!)

Le primarie poi diventano di coalizione, ma subito il Pd si appresta a precisare: allarghiamo ma non accettiamo altre candidature del Pd. Più ad personam di così!

Chi lo afferma? Tonino Amato, ex consigliere e assessore comunale, ex pluri consigliere regionale, che – da indipendente presidente della commissione di garanzia! – voleva candidare la figlia (che è anche stata eletta) e dichiaratamente appoggiava De luca.

Di lui si è anche parlato durante queste primarie per il Sindaco di Napoli – in cui appoggiava Valeria Valente – ma questa, è un’altra storia…

Ecco. Finchè non mettiamo seriamente mano a cosa debba essere e come debba comportarsi una commissione di garanzia, le primarie non andranno mai come si deve e conviene.

Non esisterà un organo che sia davvero deterrente rispetto a comportamenti che poi – a parole – tutti censuriamo. E non esisterà quell’autorevolezza necessaria a prendere decisioni davvero libere e autonome dalle componenti.

In fin dei conti le commissioni di garanzia sono state trasformate in organi di ratifica della maggioranza – seppur eterogenea e momentanea – di turno. E quello che dovrebbe essere un organo di controllo e di garanzia, elemento di forza e democrazia nei partiti strutturati, diventa – semplicemente – un elemento di vulnerabilità, risibilità e debolezza.

Basta essere chiari e prenderne atto.

Cosa sta avvenendo nel centro destra all’epoca delle primarie?

Qualcosa di abbastanza semplice nell’evoluzione di un partito-coalizione che negli ultimi venticinque anni ha subito varie trasformazioni. Dalla mancanza di leader ereditata da Silvio Berlusconi, alla dicotomia con Gianfranco Fini, passando da Forza Italia al Pdl e di nuovo frammentato in vari partiti e partitini.

Ciò che oggi avviene è spiegabile partendo da questa storia, e da due collanti forti che sono venuti meno. Il primo è la sconfitta elettorale progressiva – nazionale, regionale e locale – che ha portato con sé la perdita del “potere”, che inevitabilmente allontana voti, consensi, persone. Il secondo il logoramento della leadership di Berlusconi, sino alla sua incandidabilità, in un tempo in cui non è riuscito (come da suo stile personale) a creare veri eredi politici.

La mancanza di questi collanti ha portato ad una nuova frammentazione, che sarebbe stata quantomeno limitabile se si fosse aperto un confronto aperto ed una successione attraverso primarie, per dare spazio alle nuove classi dirigenti: i Fitto quanto i Tosi, i Salvini, le Meloni, i Toti, gli Alfano, le De Girolamo e via discorrendo. Tutto questo è mancato “al momento giusto”, e l’implosione ha generato una frammentazione ancora più personalistica per cui praticamente ognuno ha il proprio partitino di riferimento.

Da una parte Forza Italia appare schiacciata al di sotto del 15% – incapace di garantire l’elezione nemmeno agli uscenti, figuriamoci allargare a nuove leve. Surclassata – moltissimo al nord – dalla Lega di Salvini, è minacciata anche al sud da “noi con Salvini” (la lista personale nazionale del segretario leghista, in una logica di sdoganamento dal regionalismo).

La vicenda se vogliamo nuova è la possibile alleanza con Fratelli d’Italia, con una base più solida al centro sud, alleata di Salvini e della Le Pen in Europa, in grado – in cambio di ampi spazi e garanzie – di dare quel contributo determinante a dare la definitiva spallata a Forza Italia per la leadership di tutto il centrodestra.

Per riequilibrare i giochi servirebbe una nuova “iniezione di centrismo”, riportando a casa – in forme varie e tempi diversi – quell’UDC e NCD (e semmai i verdiniani) che oggi appoggiano il governo, in un’eterno bisogno di stare nella maggioranza del momento.

Qualcosa che potrebbe avvenire e che è fisiologico che accada, ma a patto e solo nel momento in cui il centro destra offrirà concrete chance di vittoria.

Che la partita fosse per la leadership dell’intero centrodestra sembra che l’unica che l’abbia ben compreso ed esternato sia Francesca Pascale. Che non a caso spara a zero sula scelta della Meloni.

L’occasione delle elezioni amministrative, e ancor prima la scelta del candidato sindaco, diventano quindi – in un periodo di sconfitte elettorali in cui appare credibile a stento raggiungere concretamente un ballottaggio o un terzo posto – anche l’occasione per misurare se stessi e il proprio consenso personale per accampare diritti sui partiti di tutta l’area.

Si spiega così ad esempio che Meloni e Salvini a Torino appoggino un candidato diverso da Osvaldo Napoli, esattamente come a Roma la neo candidatura di Giorgia Meloni, spinta e sostenuta da Salvini, contro quella anche qui berlusconiana di Bertolaso.

A Torino come a Roma candidature in grado non solo di battere quelle di Forza Italia, ma di spaccarne anche l’elettorato interno.

Ciò che on avviene invece a Milano, dove in vista di una possibilità di vittoria, questa spaccatura non c’è stata.

E tuttavia quello che si intravede è un gioco sottile che ancora una volta vede Salvini primeggiare su tutti. Non scende in campo a Milano in prima persona, cosa che fa fare a Giorgia Meloni, evitando di portare a casa nel suo palmares una sconfitta. Non disperde le energie dal suo obiettivo unico: prendere il posto di Renzi, laddove per gli altri gli obiettivi sono molti, e spesso frammentari.

Di fatto annulla qualsiasi velleità possibili in seno a Forza Italia e ai centristi, obbligati da questo gioco a difendere il castello, ed arroccarsi ancora una volta sulle scelte di Berlusconi.

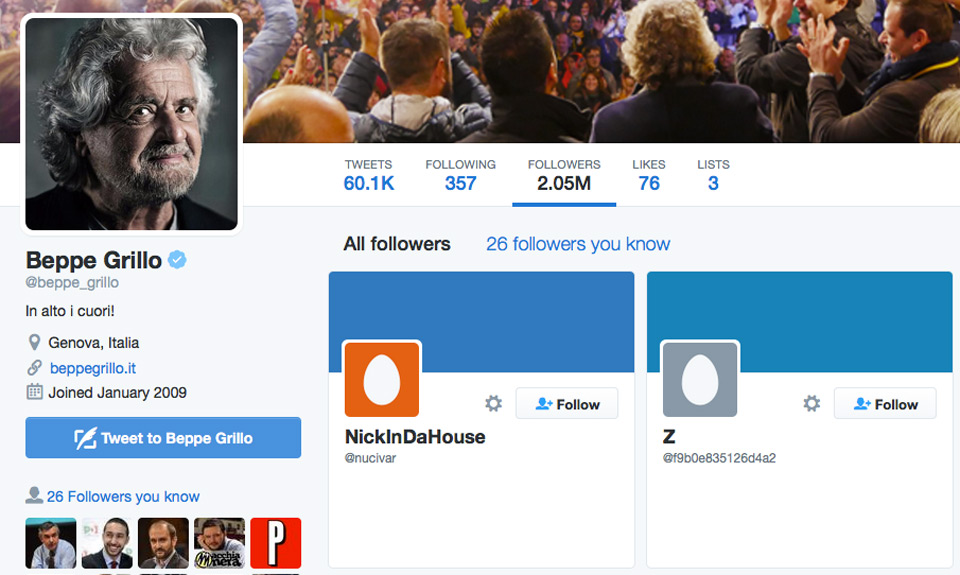

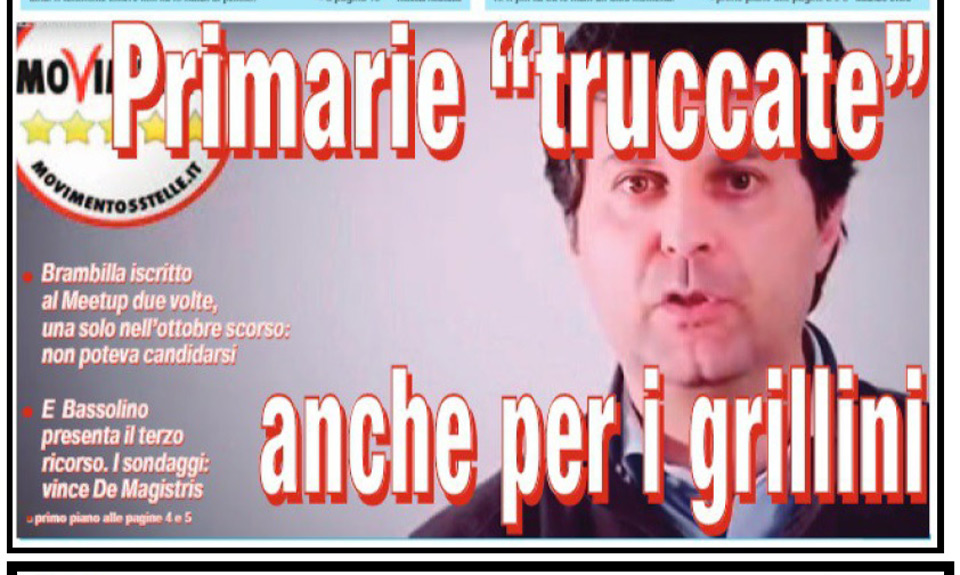

Le primarie in salsa 5 stelle

La notizia riportata dal Roma di ieri va ben oltre un articolo di cronaca politica, semmai locale, e tocca aspetti profondi della società, della tecnologia e della politica.

Intanto la questione primarie.

Il centro destra non le fa, anche se sta comprendendo che forme come i gazebo possono essere quantomeno uno strumento utile per avvicinare i cittadini. Il centrosinistra le fa, come molti sostengono “sono elemento costitutivo del dna del partito democratico”. Semmai le fa in maniera confusa, con una regolamentazione interna spesso ballerina e discutibile. Ma le fa “in carne ed ossa”. E questo è molto importante per la democrazia, perché ad esempio consente quel controllo che la stampa – quando davvero indipendente – può esercitare nell’interesse comune: fare cronaca e documentazione, e nel caso denuncia. È un interesse di trasparenza collettivo, che non riguarda semplicemente “la vita interna e privata” di un partito – come taluni sostengono – perché poi i candidati e gli eventualmente eletti, e comunque “i selezionati”, toccano tutti noi, anche quelli che di quel partito non fanno parte e gli elettori di tutt’altro schieramento.

Questo principio di trasparenza, di possibilità di verifica, di denuncia, di controllo, di ricorsi se ve ne sono le condizioni, è alla base di qualsiasi consultazione elettorale tesa alla selezione delle classi dirigenti e degli eletti.

Il Movimento 5 Stelle, preso dal furore del cyber-utopismo più estremista, le sue consultazioni, iscrizioni, discussioni, le fa a mezzo web. Questo comporta certamente dei vantaggi, come rendere accessibile l’incontro e la partecipazione a distanza, poter avere libertà di orario e tempo di riflessione. Ma il delirio di onnipotenza del web è anche nella faciltà con cui enormi bufale assurgono a verità solo perché molto condivise o commentate, che se lo dice la rete sarà vero, nonché la sottile vigliaccheria di celarsi dietro l’anonimato di profili social falsi e blog amatoriali per diffamare, attaccare, inventare notizie. Peggio se tutte queste patologie della rete finiscono con entrare nel processo decisionale democratico. Peggio ancora se dalle votazioni online dipende chi viene candidato, espulso, eletto.

Quando le cose, in passato, sono andate male per evidenti errori di programmazione interni, Casaleggio parlò di “hackeraggio” esterno. Mai dimostrato. Era il tempo delle quirinarie. Prima era stata la volta delle parlamentarie (quasi condominarie) dove sono stati scelti per essere eletti (in liste bloccate) fratelli, figli e fidanzate di qualche attivista della prima ora vicino a Grillo. Anche con appena 17 voti. Oggi la somma non varia di molto, e si viene scelti per essere candidati sindaco, presidente di Regione, parlamentare, o espulso, con poche decine o qualche centinaia di voti. Ma possiamo davvero chiamarli tali? Chi e come può verificare se non ci siano doppi o tripli profili? Peggio, chi può dare la certezza che quei risultati “totali” siano effettivamente “i totali corretti”? Perché le schede – quelle vere – le puoi anche ricontare. I click di certo no.

E se il candidato sindaco viene scelto con 270 voti, e in poche decine si piazzano i competitor, allora quelle “espulsioni” di 38 persone a Napoli impedendo a militanti storici di votare e decise d’imperio da Milano (senza consultazioni online, senza streaming) pesano, e parecchio. Soprattutto se poi quel favoloso numero di 5.400 partecipanti al meet-up di Napoli in realtà sia costituito dall’80% di profili “falsi” o doppi o tripli. E poi, chi ha deciso che davvero sono solo 580 (circa) gli iscritti aventi diritto a Napoli?

Tutto questo riapre la questione ben più seria, meno “di parte” e meno legata alla cronaca, che riguarda quale modello di democrazia vogliamo, se davvero affidarsi senza limiti alla tecnologia senza possibilità di verifica esterna sia la forma migliore per i nuovi processi democratici. Soprattutto senza riflettere su forme di controllo autentico. Perché da questa considerazione dipenderà quale sarà la società del futuro.

Adinolfi, Kung Fu Panda 3 e la natura

Secondo Mario Adinolfi il cartone animato Kung Fu Panda fa il lavaggio del cervello ai bambini in merito alla “cultura gender”. Io di “cultura gender” non ho mai sentito parlare se non dai Giovanardi-Binetti-Adinolfi et similaria. La cultura gender non esiste. Esiste semmai un approccio alla realtà di genere che va oltre alla dicotomia maschio-femmina (uomo-donna sono un’altra cosa).

Mi interessa però parlare di questo episodio per due ragioni: una di comunicazione ed una culturale.

Sotto l’aspetto della comunicazione, Mario Adinolfi è il classico esemplare di “uomo politicamente irrilevante” che tuttavia, nella nostra società, diventa quantomeno esistente attraverso una semplice e banale strategia che sta invadendo il nostro tempo: sparare idiozie radicali. Così “si fa rumore” e qualcuno da polarizzare sulle tue posizioni bene o male lo trovi sempre. Se non altro perché “si parla di te” e di quello che hai detto/fatto/dichiarato.

Gli Adinolfi esistono in funzione della loro presenza mediatica: un gatto che si morde la coda per cui più fai dichiarazioni estreme e manichee e provocatorie, più “susciti dibattito” (non importa se sdegnato) più vieni “ospitato in tv”, più dai e hai la sensazione di esistere, più per esistere devi alimentare certe dichiarazioni (non importa se deprecabili, false, stupide, violente), e il giro riparte. Anche perché certe dichiarazioni fanno comunque audience, e la tv ne ha bisogno come il pane.

In chiave più sofisticata è la tecnica dei Salvini sulle ruspe, dei Trump sugli immigrati, dei Grillo sui complotti. È bene chiarire che nessuno di questi “politici” crede davvero alle cose che dice e che scrive: servono per far prlare di sé, esistere mediaticamente, e polarizzare gruppetti radicali, pronti a gettarsi nel fuoco per difendere e sostenere la posizione del leader in questione.

È quella che altrove ho chiamato “comunicazione tossica”, e che pare sia ormai un elemento imprescindibile del nostro tempo, soprattutto perché virale e perché “produce repliche” (quello che nei social è il cd. engagement): la qualità (anche delle repliche) non interessa più (come non interessa se quella dichiarazione sia vera o falsa).

Sotto l’aspetto culturale la dichiarazione di Adinolfi mi ha stimolato una riflessione che avevo fatto in tema di “famiglia” quando qualcuno come lui mise in mezzo il concetto di “contro natura”.

Ma cos’è contro natura, e chi decide quali siano le regole naturali? Non entrerò nel merito del mito, dei Romolo e Remo allattati dalla lupa (altro che utero in affitto!), ma certamente i casi in natura di animali di altre specie che “adottano” cuccioli altrui non sono pochi. I cuccioli di uomo si alimentano da sempre con latte vaccino e caprino, per esempio. Ma riflettevo su alcune caratteristiche proprie della natura, e provo a fare un macroscopico esempio alla spicciolata.

In natura le case non esistono, semmai esistono le caverne. Non esistono i libri, non esistono i computer, non esistono ospedali, medicine, televisione, giornali, social network… non esistono vestiti: l’uomo è l’unico animale che ha cominciato predando pelli altrui per proteggersi dal freddo. In natura si uccide solo per mangiare. E nessun animale (nessuno!) produce rifiuti non rigenerabili ed eco-compatibili.

In natura non esiste l’obesità, e non c’è spreco di cibo.

In natura non esiste l’accaparramento di ricchezza e risorse, e nessuno trattiene o controlla risorse superiori a quante non necessitino strettamente a sé, al suo gruppo familiare, e che possa difendere e controllre direttamente. In natura non esistono automobili, navi, aerei, treni, biciclette, moto: perché in natura ti sposti con le tue energie fisiche. Per quanto cruenti possano sembrare gli scontri per la caccia, in natura non esiste il concetto di guerra. Semmai in natura esiste il concetto fisiologico di convivenza necessaria tra specie, razze diverse, senza alcuna distinzione di colore e lingua: un ecosistema quanto più è eterogeneo tanto più – in natura – è ricco e florido. In natura non esistono confini. E tranne l’uomo, nessuno, in natura, danneggerebbe l’ambiente in cui vive.

In natura esiste l’evoluzione: delle specie, delle regole, degli ambienti, e quindi del pensiero. L’evoluzione è l’unica causa di estinzione, per incapacità di adeguarsi a nuove condizioni ambientali (che sia una pioggia di meteoriti o l’emissione vulcanica massiccia di iridio).

Questa è la natura, ci piaccia o meno, e piaccia o meno a quelli che ne parlano e la usano a sproposito per sostenere tesi insostenibili.

Non ci resta quindi che augurarci che ancora una volta l’evoluzione faccia la sua parte e che gli Adinolfi si estinguano. Non per cattiveria, ma semplicemente per la loro incapacità di adeguarsi a nuove condizioni ambientali, o semplicemente al mondo così com’è e non come loro vorrebbero che fosse.

Che cosa sono i malware?

Nella sicurezza informatica il termine malware indica un qualsiasi software creato allo scopo di causare danni a un computer, ai dati degli utenti del computer, o a un sistema informatico su cui viene eseguito. Il termine deriva dalla contrazione delle parole inglesi malicious e software e ha dunque il significato di “programma malvagio”; in italiano è detto anche codice maligno.

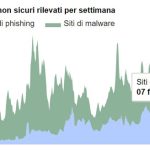

Abbiamo analizzato alcune delle informazioni che Google ha reso disponibili nella sezione navigazione sicura del suo rapporto sulla trasparenza.

La tecnologia navigazione sicura di Google esamina miliardi di URL al giorno alla ricerca di siti web non sicuri molti dei quali sono siti web legittimi che tuttavia sono stati compromessi, ovvero “iniettati” di codice ed usati per diffonderlo.

I siti definiti da Google “non sicuri” rientrano in due categorie che costituiscono entrambe una minaccia per la privacy e la sicurezza degli utenti:

• I siti di malware – contengono codice per l’installazione di software dannoso sui computer degli utenti. Gli hacker possono utilizzare questo software per acquisire e trasmettere informazioni private o riservate degli utenti.

• I siti di phishing – sono apparentemente legittimi ma tentano invece di indurre con l’inganno gli utenti a digitare nome utente e password o a condividere altre informazioni private. Alcuni esempi comuni sono le pagine web che assumono l’identità di siti web di banche o negozi online regolari.

Quasi mezzo milione di siti di malware

Il numero dei siti contenente malware continua a crescere, raggiungendo un nuovo picco di 489.801 nel mese di ottobre del 2015. Una crescita del 160% rispetto allo stesso periodo del 2014.

Un sito web che è stato infettato da malware in grado di installare software dannoso sul computer se lo si visita. Gli aggressori utilizzano spesso il software per rubare informazioni sensibili, come i dati della carta di credito e numeri di previdenza sociale, e le password per accedere a social network e posta elettronica.

In particolare le mail sono importanti perchè spesso – senza rendercene conto – contengono le “recovery”, ovvero il sistema che usiamo quando cambiamo password per molti siti, tra cui conti bancari e paypal.

Secondo Google attualmente sono 293,747 i siti di phishing su Internet, rispetto ai 113.132 di luglio dello scorso anno.In questo caso siamo la crescita è del 150% in soli sette mesi.

Un sito di phishing tenta di ingannare l’utente, far credere di essere legittimo, simula la pagina di accesso di una banca, di un sito di ecommerce etc. Attraverso queste schermate, e mail in cui si afferma che l’account è compromesso, o si invita a cambiare password, l’utente fornisce i propri dati, consentendo spesso frodi informatiche diffuse.

Esistono molti sistemi di rilevamento che segnalano quando un sito è stato attaccato, e se contiene malware. Molti di questi tool e widget peraltro sono gratuiti. Sviluppati da e per piattaforme come WordPress e Magento, le più diffuse per siti amatoriali, blog, piccoli siti di ecommerce, e normalmente anche quelli più attaccati perchè spesso sviluppati a livello poco più che amatoriale, e altrettanto spesso allocati su hosting molto economici, senza badare all’acquisto di pacchetti di sicurezza.

Un dato molto interessante è il tempo di risposta estremamente lenta da parte del gestore/amministratore del sito alla notifica che il suo sito è compromesso. Si arriva anche a tre mesi. Questo periodo non è generalmente dovuto ad apatia, o a scarso interesse, ma da un lungo intervallo di tempo tra quando viene compromesso un sito e il suo rilevamento.

Ma è anche dovuto al fatto che molti pagano siti pensando che poi “facciano tutto da soli” e che un sito sia di per sé sicuro. Molti non considerano la sicurezza una priorità ma un onere. Molto infine dipende dal fatto che spesso i siti vengono creati in modo amatoriale e che i loro creatori – improvvisati deesigner che personalizzano i design di wordpress – non sanno che fare, come risolvere il problema, e non sono disposti a spendere 100 dollari per un software che risolva il problema.

Non a caso il malware – come i virus – è tanto diffuso anche perchè è un business per molte aziende che “curano” il problema, ma anche per i servizi di hosting per vendere pacchetti più costosi, implementazioni, azioni di manutenzione, specie se i siti cominciano ad avere un certo numero di visite.

Tutti questi, e non solo questi, sono i problemi della nuova era del web.

Quando hanno venduto al mondo la necessità di avere tutti un sito, e che questa fosse un’azione facile e gratuita alla portata di tutti. Oggi questo patrimonio di siti web sparsi per il mondo “va messo a reddito” e spesso la diffusione di malware è un modo per vendere servizi aggiuntivi.

La riflessione ovviamente è aperta, e credo che i dati riportati possano offrire ulteriori spunti di riflessione.

Cosa è cambiato nella privacy dell’Unione Europea?

È finalmente disponibile in lingua italiana la bozza del nuovo Regolamento UE Privacy (GDPR) che trovate qui.

L’attuale versione è stata approvata in data 15 dicembre 2015 dal c.d. Trilogo UE e la pubblicazione in Gazzetta Ufficiale Europea è prevista per la primavera, no senza qualche modifica ed integrazione (come desumibile da questa bozza).

Come cambia la normativa, in sostanza?

Molto poco. Più che altro è un tentativo di uniformare le varie regolamentazioni nazionali.

L’esigenza sottostante però è ben più forte.

Sotto la spinta dei casi di intercettazione da parte della NSA, e la rottura di una serie di equilibri primo tra tutti il cd. “Safe harbour” (ovvero quella prassi per cui dati di cittadini europei gestiti da multinazionali americane venivano trasferiti e salvati su server fuori dal territorio europeo).

A tal proposito si segnala ad esempio l’articolo 25 (da leggersi con il successivo art. 40) che parla esplicitamente di Rappresentanti di responsabili del trattamento non stabiliti nell’Unione “… il responsabile del trattamento o l’incaricato del trattamento designa per iscritto un rappresentante nell’Unione…”

In altre parole per uniformare il diritto civile europeo e il suo richiamo alle persone fisiche, in diretta contrapposizione alla prevalente personalità giuridica in capo alle società tipica del diritto americano, potrebbe avvenire che Google debba “fisicamente” indicare un responsabile diretto residente in UE per le policy e il trattamento dati relativo agli utenti Gmail, e che quest’ultimo ne risponda da cittadino europeo secondo le leggi europee dinanzi agli organi richiamati in questo regolamento.

Cui per altro i regolamenti nazionali devono uniformarsi e recepirlo.

Interessante anche l’articolo 55 che prevede una “collaborazione” tra le varie autorità di controllo nazionali. Come previsto nei precedenti articoli esse devono essere “indipendenti” ma anche di nomina governativa (più o meno le nostre Autority) il che però – parlando di dati personali dei cittadini – pone problemi ( e non risolve le attuali aree grigie) ad esempio sui confini tra la collaborazione tra le autority e quella tra servizi di intelligence, anch’esse governative ma indipendenti.

Infine l’articolo 80

Trattamento di dati personali e libertà d’espressione e di informazione

1. Gli Stati membri conciliano con legge il diritto alla protezione dei dati personali ai sensi del presente regolamento e il diritto alla libertà d’espressione e di informazione, incluso il trattamento di dati personali a scopi giornalistici o di espressione accademica, artistica o letteraria.

2. Ai fini del trattamento dei dati personali effettuato a scopi giornalistici o di espressione accademica, artistica o letteraria, gli Stati membri prevedono esenzioni o deroghe rispetto alle disposizioni di cui ai capi II (principi), III (diritti dell’interessato), IV (responsabile del trattamento e incaricato del trattamento), V (trasferimento di dati personali verso paesi terzi o organizzazioni internazionali), VI (autorità di controllo indipendenti), VII (cooperazione e coerenza) e IX (specifiche situazioni di trattamento dei dati) qualora siano necessarie per conciliare il diritto alla protezione dei dati personali e la libertà d’espressione e di informazione.

3. Ogni Stato membro notifica alla Commissione le disposizioni di legge adottate ai sensi del paragrafo 2 e comunica senza ritardo ogni successiva modifica.

Che costituisce – ad esempio – una vera occasione persa per uniformare, almeno in linea generale, i diritti di cronaca, di informazione, e in via indiretta dei principi generali utili alla libertà di stampa e di informazione.

In alcuni Stati la questione si pone poco, legata ad una consolidata (anche laddove spesso discussa) giurisprudenza. Pensiamo a paesi come la Francia, la Germania, l’Olanda, la Danimarca, la Svezia.

Lo stesso non può dirsi di paesi come Ungheria, Polonia, e molti dei paesi di recente ingresso nell’Unione, che spesso non hanno brillato per la tutela del diritto di cronaca, di tutela delle fonti, di libertà di critica e di informazione.

In questo caso non è l’Unione a dare linee guida di tutela minima e principi unici, ma recepisce e prende atto semplicemente delle normative nazionali eventualmente emendate.

Come sempre – e non sono solo questi articoli il caso – pioveranno interpretazioni più o meno estensive di queste norme.

Per questo motivo, prima che venga pubblicato e che diventi vigente, credo che – riguardando tutti noi – sia una cosa utile renderlo disponibile in lettura per farsi un’idea precisa di cosa comporterà questo nuovo regolamento.

Per altro si consideri che dala su entrata in vigore vale anche il principio della regola della “maggiore tutela” ovvero sino al suo recepimento, se un cittadino verrà maggiormente tutelato da questa normativa, si può rivalere riferendosi ad essa contro differenti policy e prassi e regolamenti applicati, ad esempio, dal proprio provider, servizio di posta, compagnia telefonica etc.